|

| El siempre confiable encontrar android |

Lo primero que se debe realizar es ir a la siguiente dirección https://myaccount.google.com/find-your-phone, en ella nos muestra una lista de los equipos asociados a nuestras credenciales de google.

|

| Son equipos de gama media, soy simplemente un blogger pobre :) |

Por razones de seguridad va a solicitar que nos volvamos a loguear en la cuenta.

|

| Reingresando a la cuenta |

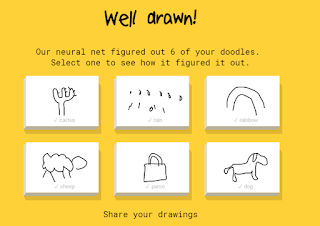

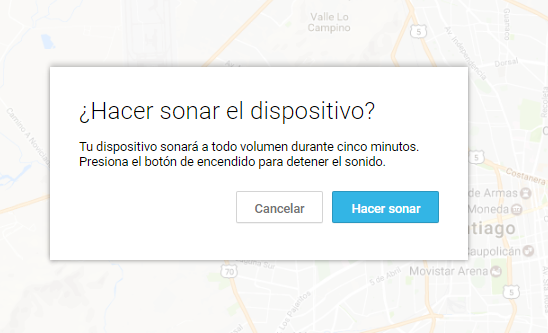

Nos permite tres opciones, hacer sonar, útil para personas como yo que dejan hasta las llaves dentro de la nevera, bloquear o borrar nuestra información personal, esta última opción nunca la he utilizado, se supone que deja limpio de nuestros datos el móvil.

Como no se donde lo se encontraba, lo hice sonar...

|

| Si que suene. |

Voila…. Apareció, la duda es como llego arriba de la cocina…. Mis teléfonos tienen vida propia.

|

| y apareció... |